مع استمرارية زيادة الزمن اللازم لاكتشاف المخترقين داخل الشبكة (Dwell time)، تعمل القدرات المحسنة لمنصة الدفاع ضد التهديدات (Enhanced ThreatDefend Platform®) على إغلاق فجوات الكشف والفرص المتاحة للمخترقين للحركة داخل الشبكة.

أعلنت أتيفو نتوركس (Attivo Networks)، الشركة الحائزة على جائزة الريادة في حلول الخداع والتضليل للكشف عن تهديدات الأمن السيبراني، اليوم عن قدرات جديدة داخل منصة الكشف (Threat Defend®) التي تهدف إلى توقع أساليب المهاجم التي يتم استخدامها للخروج من النهاية الطرفية المصابة ونصب كمين له بكل خطوة. يركز هذا النهج للكشف بشكل خاص على تقليل الوقت الذي يبقى فيه المهاجم غير مكتشف، ومقدار الجهد التي تتطلبه المؤسسة لاستعادة عمل الشبكة بشكل طبيعي. وإن “شبكة الكشف للنهاية الطرفية”(Endpoint Detection Net) الجديدة تقدم قوة حماية مضاعفة للشركات التي تستخدم حلول حماية النهايات الطرفية (EPP)، وحلول النهايات الطرفية للكشف والاستجابة (EDR)، وذلك من خلال سد الثغرات وتسهيل الاستجابة التلقائية للحوادث.

وتشكل حماية النهايات الطرفية ومنع الانتشار من النظم المصابة مصدر قلق بالغ للمنظمات من جميع الأحجام والفئات، حيث تكشف الأبحاث عن أن المهاجمين يمكنهم الخروج والانتقال من نظام تم اختراقه في البداية بمعدل وسطي يبلغ 4.5 ساعات. علاوةً على ذلك، تظهر الأبحاث الجديدة أن متوسط الوقت المستغرق للكشف عن المهاجمين الذين يعملون داخل شبكة المؤسسة أو زمن المكوث (Dwell Time) – قد زاد في معدل وسطي بنسبة 10 أيام في عام 2019، أي ازدادت من 85 إلى 95 يوماً، ما يسلط الضوء على المتطلبات المتصاعدة لتأمين النهايات الطرفية ومنع المخترق من إنشاء موطئ قدم له داخل الشبكة. ونتيجةً لذلك، يعمل مديرو الأمن والمسؤولين في المنظمة على زيادة الإنفاق وتخصيص الميزانيات لأدوات الكشف والاستجابة داخل الشبكة، وتدريب الموظفين على المهارات اللازمة، بالإضافة إلى اعتماد أدوات وبرامج الكشف والاستجابة للنهايات الطرفية.

وفي هذا السياق تحدث راي كافيتي، نائب الرئيس لمنطقة الشرق الأوسط وتركيا وافريقيا لدى “أتيفو نتوركس”، قائلاً: “إن النهايات الطرفية هي ساحة المعركة الجديدة، وقدرات الكشف والاستجابة المنسقة بشكل جيد هي أكبر سلاح للمنظمة ضد المهاجمين والمخترقين، حيث توفر “شبكة الكشف للنهايات الطرفية” (EDN Endpoint detection Net)، أخر الحلول الجديدة المقدمة من أتيفو، للمؤسسات و الشركات من جميع الأحجام وسيلة فعالة ومؤثرة لإخراج المهاجم أثناء الحركة الجانبية (التنقل داخل الشبكة) عن مسارها قبل أن يتمكن من إنشاء موطئ قدم أو التسبب في أي ضرر مادي داخل الشبكة.”

يعالج منتج “شبكة الكشف للنهاية الطرفية من أتيفو” (Attivo Endpoint Detection Net) تحديات أمان النهايات الطرفية بشكل مسبق من خلال جعل كل نهاية طرفية فخاً مُصمماً لتعطيل قدرة المهاجم على الخروج والتسلل إلى الشبكة. وهو يقوم بذلك دون الحاجة إلى تحميل برامج على النهايات الطرفية أو التسبب في تعطيل عمليات الشبكة المعتادة. استخدمت الشركة بيانات الهجوم التاريخية وإطار الأمن السيبراني “MITRE Att@ck” كوسيلة لفهم الأساليب المختلفة التي يستخدمها المهاجمون للانتشار من نهاية طرفية إلى أخرى ومن ثم أنشأت حلاً شاملاً مصمماً لوقفها.

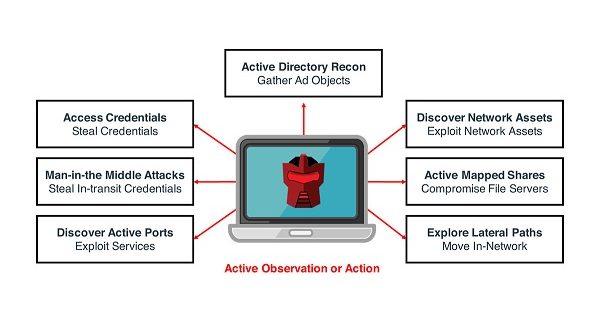

يقوم حل “شبكة الكشف للنهايات الطرفية” (EDN) برفع مستوى التحكم الأمني عن طريق رفع مستوى التنبيهات بدقة واتخاذ تدابير استباقية لإخراج المهاجمين عن مسارهم. وتشمل هذه القدرات الكشف المبكر عن الهجوم على أساس ما يلي:

- استعلامات الدليل النشط “Active Directory” غير المصرح بها من النهاية الطرفية: سيتلقى المهاجمون الذين يسعون للحصول على معلومات حول حسابات النطاق ذات الصلاحيات العالية والمتميزة والأنظمة والأصول الأخرى ذات القيمة العالية، نتائج دليل نشط وهمية، مما يجعل أدوات المهاجم الآلية غير جديرة وغير مجدية لتحقيق مزيد من التقدم مع إعادة توجيه جهودهم إلى بيئة الخداع.

- سرقة بيانات الاعتماد والولوج المحلية: يتم نشر بيانات الاعتماد الخادعة على النهايات الطرفية، ومحاولة استخدامها من قبل المهاجم ترسله بعيداً عن الأصول الحقيقية إلى بيئة الخداع.

- محاولات الاختراق لخوادم الملفات عن طريق الانتقال من الملفات المشاركة والمرتبطة بالخادم على النهايات الطرفية (Mapped shares): سيتم إحباط الهجمات من خلال طُعم لملفات المشاركة والأنظمة غير الحقيقية. كما سيتم إشراك المهاجمين بشكل نشط داخل الأفخاخ والعمل على ملفات غير حقيقية، مما يوفر للمدافعين الوقت لعزل الأنظمة المتضررة ومنع المزيد من الإصابة بالبرامج الضارة أو برامج الفدية على أنظمة أخرى.

- إستطلاع الشبكة للعثور على الأصول والخدمات المتاحة: وتشكل هذه الأنشطة تحدي كبير للمخترق لأن الأفخاخ تبرز بأنظمة تبدو مطابقة للأصول الحقيقية ولكنها بدلاً من ذلك هي عبارة عن ألغام افتراضية في الشبكة لتصيد المهاجم.

- هجمات “Man in the middle“: حيث يحاول المهاجمون سرقة معلومات الولوج والاعتماد أثناء النقل والمناولة مع أنظمة أخرى داخل الشبكة. ومن الصعب تحديد هذه الهجمات بالطرق التقليدية؛ ومع ذلك، يوفر هذا الحل وسيلة مبتكرة وسريعة للكشف عنها والتنبيه عنها أثناء حدوثها.

- تحديد مسارات الهجوم المتاحة التي قد يتخذها المهاجم للتنقل حول الشبكة: تتسم المؤسسات والشركات بالعرضة للخطر لاحتمالية الحصول على بيانات الاعتماد والولوج، وأيضاً سبل الحركة داخل الشبكة بناءً على استخدامات بيانات الاعتماد والولوج التي استخرجها المخترق. والحل المقدم يسمح بإظهار هذه القنوات المحتمل استغلالها، بالإضافة لإزالتها قبل أن يتمكن المهاجمون من الاستفادة من أي بيانات اعتماد مكشوفة.

الدورة الإقتصادية الدورة الإقتصادية

الدورة الإقتصادية الدورة الإقتصادية